Hack ve Güvenlik - Yerel ve Uzak Sistemler

Bilgisayar ve Sunucu sistemleri üzerinde bulunan veya bulunabilecek açıklar, exploitler. Keylogger ve virüs mantığı, kodları, korunma yolları.

Mobil Güvenlik

Günümüzde cep telefonları, mesaj atmak ve konuşmak gibi basit iletişim aracı olarak kullanılmaktan öteye giderek medya, oyun, İnternet ve doküman yöneWarHead tarafından 4.10.2012 tarihinde yazıldı.

Playstation 3, Firmware Kmeaw 3.55

jailbreak sayesinde internet uzerinden indirdiginiz oyunlari ps3'te oynamanizi saglayan bu degisikligin nasil yapildigini gostericem. aslinda tonla dokuman var fakat anlamayan veya7-19 tarafından 16.02.2011 tarihinde yazıldı.

Virüsler ve Trojanların Başlangıç Sırasında Gizlendiği Yerler

1) Başlangıç Klasörü: Windows, Başlat Menüsü’nün Başlangıç Klasörü’ndeki her öğeyi açmaktadır. Bu dosya, Badiamonique tarafından 24.09.2009 tarihinde yazıldı.

Malwarelerin Varlığı İçin 3 Kriter

Her işletim sistemi veya uygulama ne kadar basit olursa olsun kötü niyetli programlara karşı savunmasızdır. Eğer dış bir program, hatta en basiti bile, işletim sisteminediamonique tarafından 24.09.2009 tarihinde yazıldı.

Kötü Niyetli Programların Tarihi

Genel olarak bilgisayarına saldırıda bulunulan çok sayıdaki bilgisayar kullanıcısı; geçmişteki virüs, solucan ve trojan saldırılarına maruz kaldı. Aynı zamanda kdiamonique tarafından 24.09.2009 tarihinde yazıldı.

Firefox da Kayıtlı Şifreleri Almak

Öncelikle belirteyim ki bu işlemi gerçekleştirmek için şifrelerini çalmak istediğiniz kullanıcının bilgisayarına erişim yapmanız gerekiyor.Bunu birçchelishky tarafından 29.04.2009 tarihinde yazıldı.

En Tehlikeli Virüsler ve Programsız Temizleme Yöntemleri

Sevgili Tahribat.Com müridleri, bu dökümanda sizlere antivirüs programlarının haricinde elle nasıl virüs temizliği yapılabileceği konusunda bilgilendireceğBlue_moon tarafından 15.03.2009 tarihinde yazıldı.

Bir Rootkit Hikayesi...

Renegadealien'ın Notu : Rootkitler, http://www.tahribat.com/doc.asp?docid=206 dökümanındada anlattığımız gibi günümüzün en önemli belalarından bimurathan tarafından 19.08.2008 tarihinde yazıldı.

RootKit Nedir ve Sistemden Nasıl Temizlenir?

RootKit olarak bilinen yazılımlar ilk olarak UNIX işletim sistemlerinde ortaya çıkmıştır ve orijinal UNIX işletim sistemi dosyaları ile yer değiştirip normal bir kullanıcıyarenegadealien tarafından 20.07.2008 tarihinde yazıldı.

N-Keylogger v1.3 ve Kullanımı

Programın sitesini internetten bulup indirebilirsiniz...Tanıtım:

N-KEYLOGGER, Visual Basic'de programlanmış bir keylogger yazılımıdır. Keylogger'ın amacı kurbanınızın bilgisayar

renegadealien tarafından 9.07.2008 tarihinde yazıldı.

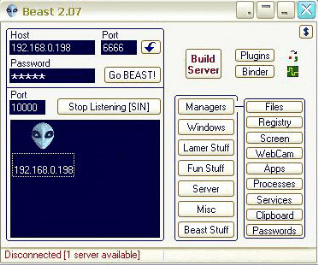

Beast 2.0.7 Trojan - Tutorial - Aranan Belge!

Renegadealien'ın Notu : Aranılan trojan Beast 2.0.7 ile ilgili herşeyi Tahribat.Com için, arşivimden çıkartıp yayınlamaya karar verdim. Trojan'ın kendisini Tahribat.Crenegadealien tarafından 11.09.2005 tarihinde yazıldı.

Radmin ile Bilgisayarlara Girme

Kullanılan programlar----------------------------------

Remote administrator v 2.1 programını ve kayıt için gerekli olan seri numarasını Tahribat.com dosya arşivi

Fugitive tarafından 12.02.2005 tarihinde yazıldı.

Exploit Nedir, Sistemlere Sızma Yolları

İşletim sistemlerin çok kullanıcılı sistemlerde kullanılmaya başlamasıyla birlikte sistemlerde kullanıcıların yetkisi de sözkonusu olmuştur. KişiselDemonsGod tarafından 3.10.2004 tarihinde yazıldı.

Exploitler Nedir, Nereden Bulunur ve Nasıl Kullanılır?

Exploitler serverlardaki açıkları kullanarak o serverda yada sitede en yetkili kişi olmamıza olmamıza yarayan c yada perl dillerinde yazitalyan tarafından 3.10.2004 tarihinde yazıldı.

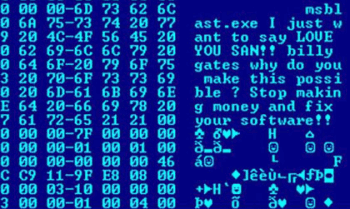

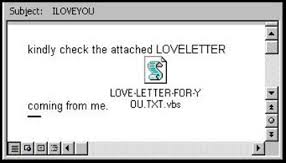

I Love You Virüsünün Ayrıntılı Analizi

Zamanın ünlü Virüslerinden olan I love You virüsünün analizi Tahribat.Com için Çeşitli yabancı kaynaklardan derlenerek ve eklemeler yapıFugitive tarafından 30.09.2004 tarihinde yazıldı.

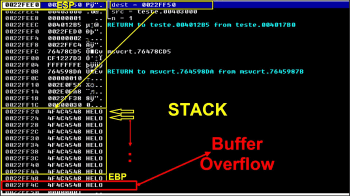

Advanced Coding / Buffer Overflow Exploit -3

[ - Arabellek Taşma İstismarları (BOFE)/ Kapsamlı Bir İnceleme - Bölüm 0x03 - ] Üçüncü Bölüme Giriş Bu belge pek çok böl&Omega tarafından 28.09.2004 tarihinde yazıldı.

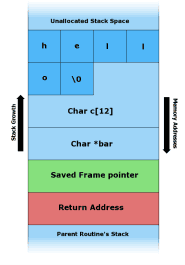

Advanced Coding / Buffer Overflow Exploit -2

[ - Arabellek Taşma İstismarları (BOFE)/ Kapsamlı Bir İnceleme - Bölüm 0x02 - ] İkinci Bölüme Giriş Bu belge daha pek çok bölümden oluşacaOmega tarafından 28.09.2004 tarihinde yazıldı.

Advanced Coding / Buffer Overflow Exploit -1

[ - Arabellek Taşma İstismarları (BOFE)/ Kapsamlı Bir İnceleme - Bölüm 0x01 - ] Giriş Bu yazı dizisinde anlatacağım teknik C programlarının istismar edilmesiyle kullanıcıOmega tarafından 28.09.2004 tarihinde yazıldı.

Virüs Çeşitleri

Virüsler, kendi kodlarını başka programlara veya program niteliği olan dosyalara bulaştırabilme özelliği olan (kendi kodunu kopyalayabilen) bilgisayarrenegadealien tarafından 14.03.2004 tarihinde yazıldı.